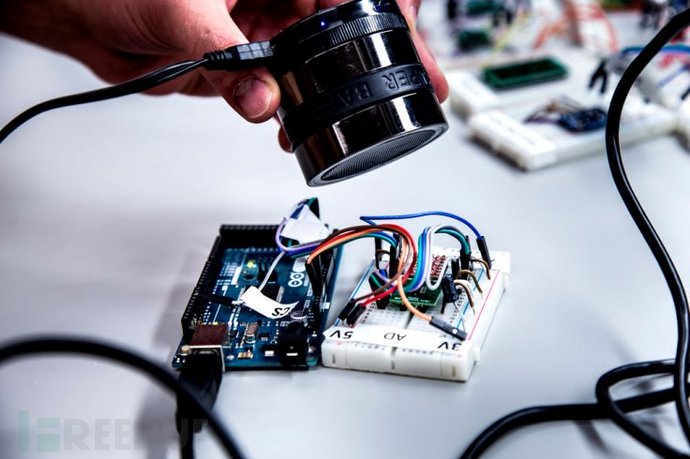

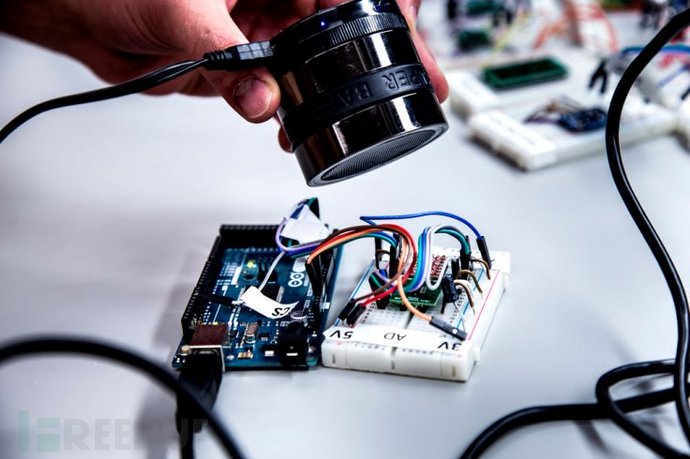

如图所示,研究人员正试图使用一个价值5美元的扬声器,来刺激手机,汽车和物联网设备中的加速计。实验结果表明,这个5美元的扬声器,就足以破解加速计。

近日,来自密歇根和南卡罗来纳大学的计算机研究人员发表了一篇论文,论述了一种通过声波来控制加速计的方法。研究人员表示,攻击者只需通过一个售价便宜的便携式扬声器,就能向加速计发送虚假读数,实现对智能手机、汽车以及物联网(IoT)设备的简单控制。

论文地址:https://spqr.eecs.umich.edu/papers/trippel-IEEE-oaklawn-walnut-2017.pdf

研究人员发现了一个主要的安全漏洞,所有这些设备中的加速计,都可以利用声波对其读数进行欺骗。

研究人员认为造成这种安全漏洞的主要原因是因为,编程开发人员大意的将软件设定为自动信任加速传计。而没有采取任何保护措施来确保攻击者,不能通过其加速计侵入设备。

研究人员分别测试了来自五家厂商(Bosch,ST Microelectronics,Analog Devices,InvenSense和Murata)的,20种不同类型的加速传感器。经过测试,他们成功的欺骗了其中的17款加速传感器。

传感器制造商传感器模型易受声波干扰(在110 db SPL强度)当设备检测到振动时,加速计中的数字组件就会向,包括微处理器的其它电路发送信号——这种现象被称为共振频率。

因此,如果攻击者能知道每个加速度计上的共振频率,那么攻击者就可以通过发出与加速计相同共振频率的声波发起攻击。一旦攻击者成功的欺骗你的设备,那么计数器无疑也就成为了一个方便可靠的后门,攻击者甚至可以利用该“后门”继续接管设备的其它控制权限。

针对MEMS加速计的声波攻击例如,研究人员通过一个价值仅5美元的扬声器发出的噪音,就成功的欺骗了Fitbit 步程计,让其误以为用户已经走了几千步的路程。同时,他们还创建了恶意的音乐文件来劫持智能手机加速计,然后通过加速计劫持了一个Android应用程序,并最终获取到了对遥控玩具车的控制权。

研究人员还注意到一些其他方面的安全缺陷 – 例如攻击者还可以劫持数字“低通滤波器”。这些数字“低通滤波器”用于对模拟信号进行数字处理,以筛选出最高频率。因为一些滤波器以这样的方式清理音频信号, 这使得系统更加容易遭到劫持。

除了强调加速计中存在的安全漏洞外,研究人员还专门为此设计了两种软件防御屏蔽解决方案。目前,他们正在寻求将该解决方案商业化。他们希望通过这一系列的测试,让生产厂商意识到声波攻击的危害。

题为“WALNUT:MEMS传感器的声学攻击”的论题,将在今年4月26日在巴黎举行的IEEE欧洲安全和隐私研讨会上提出。

Fitbit 声波干扰测试| 欢迎光临 黑帽联盟 (https://bbs.cnblackhat.com/) | Powered by Discuz! X2.5 |